L'anonymat sur Internet

L’anonymat sur Internet grâce à la technique du routage en oignon.

- Tor (The Onion Router) , est un réseau qui permet, grâce à une technique de routage en oignon, d’anonymiser les connexions sur le Net. Arno nous explique les intérêts et les limites de cette technique, nous donne des explications techniques, et des éléments pour, ce qui est souhaitable, la mettre facilement en oeuvre. (Lire la suite...)

Divers usages à l’anonymat

Pour des raisons évidentes, des journalistes, des ONG, des blogueurs ou des groupes comme Rebellyon (au hasard, hein !) ont souvent besoin de communiquer de manière anonyme.

Dans le cadre de communications personnelles sensibles (services médicaux, sites d’aide aux victimes d’agressions), ou pour protéger leur liberté d’expression (pouvoir dénoncer les pratiques condamnables de son entreprise sans craindre pour son emploi), les particuliers peuvent aussi avoir besoin de confidentialité.

De nombreuses sociétés commerciales cherchent à établir des profils d’internautes afin de réaliser des études de marché. Il est légitime qu’un particulier cherche à protéger son identité pour éviter ce genre de surveillance.

Certaines entreprises cherchent à étudier leurs concurrents sans que ceux-ci n’en soient au courant, ou souhaitent éviter certains types d’espionnage dont on ne peut pas se prémunir avec un réseau privé virtuel (vpn) classique (sites consultés par les employé·e·s, communications entre l’entreprise et les entités extérieures, etc). Ces entreprises ont besoin d’anonymat.

Les gouvernements qui mettent en place le vote électronique ont aussi besoin d’un système d’anonymat.

L’anonymat est également utile à l’armée et à la police : cela leur permet de réaliser des enquêtes sur Internet sans laisser de traces, ou de sécuriser certaines opérations comme cela a été le cas lorsque l’armée américaine a utilisé Tor pour protéger ses communications au Moyen-Orient. Un des développeurs de Tor est d’ailleurs issu de l’United States Naval Research Laboratory où a été étudiée l’idée de routage en oignon sur laquelle est basé Tor.

Au final, de nombreuses catégories de personnes sont concernées par l’anonymat, pour des raisons qui sont diverses, et même parfois contradictoires ; mais c’est uniquement en unissant les efforts que la confidentialité peut être assurée.

Effets fâcheux et effets vertueux

Comme pour tout système visant à protéger la vie privée ou la confidentialité des échanges, des questions légitimes liées à l’abus de cette confidentialité sont posées. En effet, et cela est valable aussi bien dans le monde « réel » que dans le monde numérique, certaines personnes utilisent l’anonymat pour des activités répréhensibles.

Parmi les utilisations indésirables qui ont déjà été faites via le réseau d’anonymisation Tor , on peut noter par exemple : l’envoi de pourriels (spam) sur les forums de discussion de Usenet , des demandes de rançon anonymes à des entreprises, l’utilisation de l’IRC pour troller ou insulter les autres utilisateurices, du vandalisme sur l’encyclopédie libre Wikipedia ou dans les commentaires du site d’informations scientifiques Slashdot. Enfin, bien que le réseau Tor ne soit pas conçu pour le transfert de gros fichiers, certain·es s’en servent tout de même pour télécharger de la musique ou des films de manière illégale.

Les services victimes de ces abus réagissent différemment vis à vis du réseau Tor : Wikipedia bloque les noeuds Tor de manière régulière, mais essaye de réfléchir à des solutions permettant aux utilisateurices de bonne foi de participer tout de même.

Certains serveurs irc bloquent Tor, d’autres annoncent lors de la connexion d’un·e utilisateurice à un canal qu’ille se connecte via Tor. Cela a pour effet de les exposer à une vigilance plus accrue de la part des responsables, et a suffi à réduire sur le réseau Freenode, le nombre de propos malintentionnés de la part d’utilisateurices de Tor.

On peut remarquer que tous ces abus existaient avant l’apparition de Tor et que, comme le soulignent ses concepteurs, il existe déjà des moyens de parvenir à l’anonymat bien meilleurs que Tor, comme par exemple, le vol de téléphones portables, l’intrusion dans les ordinateurs de particuliers, ou d’autres techniques de vol d’identité. Mais pour celleux qui ne souhaitent pas nuire à d’autres personnes en leur volant leur matériel ou leur identité, Tor fournit un bon moyen d’obtenir la protection de l’anonymat.

Éléments d’explication technique de Tor

- L’idée de tous les systèmes d’anonymat basés sur un système de mix (dont le routage en oignon est une variante), est de mélanger vos communications à celles des autres utilisateurices du réseau afin de les noyer dans la masse, et ainsi de ne pas pouvoir les faire correspondre avec votre identité. Plus il y a d’utilisateurices, meilleure est la sécurité du réseau.

C’est une des raisons qui poussent les développeurs de Tor à travailler sur la facilité de son utilisation . En effet, un système simple à utiliser n’est pas, dans le cadre d’un réseau d’anonymat, une fonctionnalité accessoire, mais plutôt une composante essentielle du système. Si Tor était compliqué à utiliser, le nombre d’utilisateurices resterait faible, et l’anonymat ne serait pas garanti. Afin de répondre à cette problématique, l’association à but non lucratif Eff a lancé avec l’équipe de Tor un concours d’interface graphique. Son but est de rendre Tor agréable et simple à utiliser afin de faciliter son adoption.

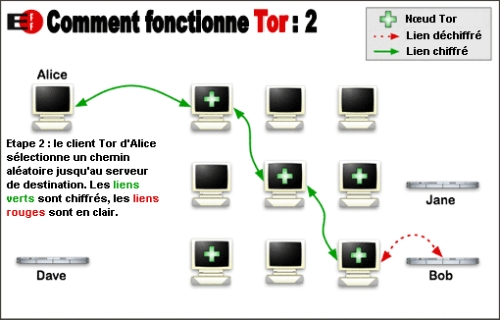

- Le principe fondamental du routage en oignon, est que le client Tor va sélectionner de manière aléatoire plusieurs noeuds parmi la liste des serveurs disponibles, et qu’il va créer un circuit de tunnels cryptés entre eux.

***

Ainsi si Alice veut se connecter au site web de Bob, Tor va créer un tunnel crypté jusqu’au premier noeud. Puis, de là, un autre tunnel crypté jusqu’au deuxième noeud, puis éventuellement à travers d’autres noeuds, jusqu’à atteindre le dernier noeud, puis finalement le serveur du site web de Bob. Le message initial (la requête HTTP destinée au serveur de Bob ) sera donc crypté avec la clé publique du dernier noeud (le noeud de sortie). Ce message crypté sera ensuite re-crypté avec la clé de l’avant dernier noeud, et ainsi de suite jusqu’au premier noeud auquel on va envoyer le tout.

***

C’est cette technique de cryptage par « couches » qui a donné le nom de routage en oignon. Le premier noeud saura qu’Alice est à l’origine de la requête, mais n’aura en sa possession, après décryptage, que l’adresse d’un autre noeud Tor, et un message indéchiffrable. Les noeuds intermédiaires ne pourront connaître ni l’origine, ni la destination finale. Seul le dernier noeud sera capable de déchiffrer la requête au serveur de Bob, mais il n’aura aucun moyen de savoir qu’elle a été envoyée par Alice. Le serveur de Bob recevra la requête depuis ce dernier noeud, et lui renverra la réponse (par exemple la page d’accueil du site), mais ne pourra pas connaître l’adresse IP (adresse Internet) d’Alice. Cette réponse sera traitée par le noeud de sortie - devenu noeud d’entrée pour le chemin de retour - afin de lui faire prendre le même circuit dans le sens inverse, vers l’ordinateur d’Alice.

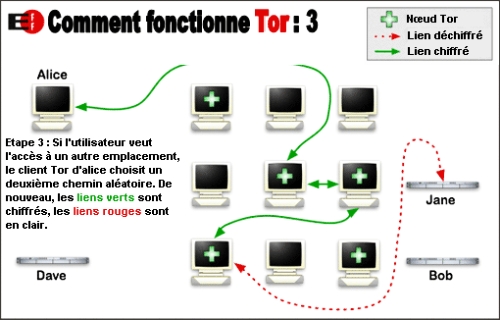

À noter que pour des raisons d’efficacité, Tor utilise le même chemin pendant quelques minutes, puis utilisera un nouveau circuit pour qu’on ne puisse pas faire le lien entre vos actions sur un même site ou si vous contactez un autre site.

***

- Le gros avantage de cette méthode, par rapport aux systèmes comme the Cloak ou autres techniques basées sur un proxy unique, est que même si l’un des serveurs est corrompu, malveillant, ou tout simplement surveillé, l’anonymat est préservé. En fait, il suffit qu’un seul de ces serveurs soit fiable pour que l’anonymat soit garanti. Il est donc important que de nombreux serveurs, gérés par des personnes diverses, et situés dans des lieux géographiques différents, soient déployés.

*** - Tor utilise le protocole internet SOCKS, et permet donc d’anonymiser toutes les applications qui supportent ce protocole (un grand nombre de clients de messagerie internet par exemple). En couplant Tor à un outil comme Privoxy (un proxy web avec lequel il s’intègre très bien, et qui permet de bloquer les cookies et les informations spécifiques à votre navigateur lorsque vous surfez), on peut protéger facilement toutes les communications HTTP (navigation, lecture de fils RSS, wget , apt-get).

Mais on peut « Tor-iffier » d’autres programmes en utilisant par exemple tsocks ou dsocks qui sont capables d’intercepter les connexions faites par les applications pour les rediriger vers un serveur socks. Socat, transocks ou d’autres outils fonctionnent aussi selon des principes similaires. Le wiki noreply propose des procédures pour un grand nombre d’applications.

On peut choisir d’utiliser Tor en tant que client uniquement, mais on peut également décider de participer à la réussite de ce réseau en configurant Tor en tant que serveur pour donner un peu de sa bande passante (débit d’informations). On peut alors définir une « politique de sortie » qui permet de décider quels adresses et ports de destination sont accessibles depuis notre noeud, ce qui permet de limiter les abus qui semblent concerner notre adresse IP. On peut aussi contrôler la quantité de bande passante que l’on souhaite allouer.

***

- Tor offre donc une protection non négligeable contre toute une gamme d’attaques. On ne peut pas, en observant votre trafic sortant, savoir avec qui vous communiquez ; on ne peut pas, en écoutant le trafic entrant d’un serveur, savoir que vous en êtes l’initiateur. Un noeud du réseau Tor, ou un·e observateurice ne peuvent jamais connaître à la fois les deux extrémités d’un trafic.

Néanmoins, Tor ne protège pas contre un·e attaquant·e global·e qui serait capable d’observer votre trafic ainsi que le trafic de tous les noeuds de sortie. Il lui serait facile, grâce à un type d’attaque nommée attaque temporelle, de retrouver la trace de vos communications. De plus, un·e attaquant·e qui se doute que vous vous connectez à Rebellyon (toujours au hasard...), pourra, toujours par le biais d’une attaque temporelle, confirmer ses soupçons en observant à la fois votre trafic sortant et le trafic entrant de Rebellyon.

Certains systèmes (Mixminion ou Mixmaster par exemple) permettent de se protéger contre ce genre d’attaques, mais sont beaucoup plus lents que Tor. Entre la protection contre ce type d’attaque, et une rapidité suffisante pour la messagerie instantanée et le surf web, un choix doit être fait. À l’heure actuelle, la recherche fondamentale n’offre pas de solution à ce dilemme.

Il faut aussi être conscient·e que le projet Tor, démarré en 2004, est toujours en phase de développement intense, et que la conception ou la mise en oeuvre des techniques qu’il emploie peuvent comporter des bugs et des imperfections. D’après les développeurs, il ne faut quand même pas se fier totalement au réseau Tor actuel si vous cherchez réellement une confidentialité absolue.

Et n’oubliez pas de rester malin en ne rentrant pas votre nom ou d’autres informations personnelles dans les formulaires web !

En conclusion

Tor est donc un réseau offrant un niveau de confidentialité élevé sur Internet. Le projet encore jeune, est tout à fait prometteur. Il permet en plus, via une fonctionnalité de services cachés, de mettre un service (site web, messagerie instantanée, etc) à disposition des autres utilisateurices du réseau, sans devoir en révéler l’emplacement géographique. Ceux et celles qui, pour diverses raisons, ont besoin d’anonymat, peuvent donc accéder à du contenu, et en proposer, sans compromettre leur identité.

En terme de performances, Tor ralentit les communications de manière perceptible, notamment le surf web, mais la vitesse reste tout de même acceptable, même pour une utilisation intensive. Et on peut activer/désactiver Tor selon ses désirs avec un simple bouton sur le bureau.

Voir donc le site de Tor pour plus d’informations et l’installation pour Mac, Windows et les différentes distributions de Linux. Pour installer Tor et Privoxy sur Ubuntu, voir cette page .

L’EFF a financé Tor jusqu’à Novembre 2005, mais ne peut maintenant plus soutenir le projet financièrement. Tor a donc besoin de dons et d’aide pour continuer son développement et permettre la construction d’un réseau fiable et sécurisé.

Article initialement publié sur Framasoft.

- Internetauxpetitsoignons propose pour Windows un téléchargement de 10 Mo de Tor sur une clé USB pour avoir un kit nomade qui permet d’utiliser Tor + Firefox chez autrui. Il n’en existe pas pour les autres systèmes d’exploitation. Il existe néanmoins plusieurs projets de live-cds incluant Tor, comme par exemple Anonym.OS.

- Les schémas sont ceux du site officiel de Tor .

Aucun commentaire:

Enregistrer un commentaire